« Services/Kerberos/Install » : différence entre les versions

(Page créée avec « == Pré-requis == * Les clients doivent avoir un nom d'hôte pleinement qualifié et resolvable via un serveur DNS ou via le fichier <path>/etc/hosts</path> * Les heures... ») |

Aucun résumé des modifications |

||

| (21 versions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

== Introduction == | |||

Le protocole Kerberos est issu du projet « Athena » du MIT, mené par Miller et Neuman. La version 5 du protocole Kerberos a été normalisée par l'IETF dans les RFC 1510 (septembre 1993) et 1964 (juin 1996). Le nom « Kerberos » provient provient de la mythologie grecque et correspond au nom du chien (en français « Cerbère ») protégeant l'accès aux portes d’Hadès. | |||

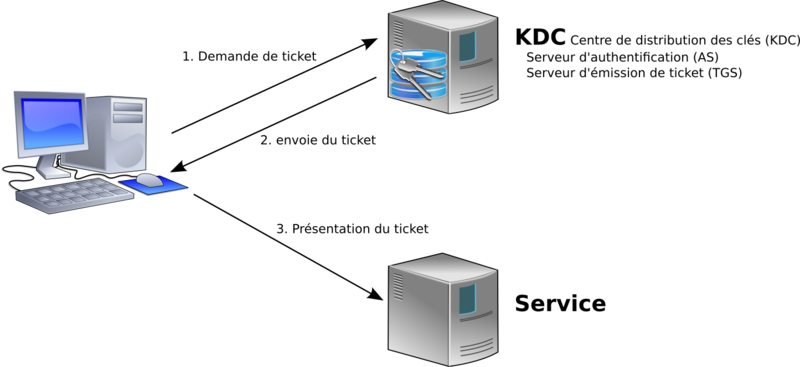

L'objet de Kerberos est la mise en place de serveurs d'authentification ('''AS''' pour '''Authentication Server'''), permettant d'identifier des utilisateurs distants, et des serveurs de délivrement de tickets de service ('''TGS''', pour '''Ticket Granting System'''), permettant de les autoriser à accéder à des services réseau. Les clients peuvent aussi bien être des utilisateurs que des machines. La plupart du temps, les deux types de services sont regroupés sur un même serveur, appelé Centre de Distribution des Clés (ou '''KDC''', pour '''Key Distribution Center'''). | |||

== Fonctionnement == | |||

Le protocole Kerberos repose sur un système de cryptographie à base de clés secrètes (clés symétriques ou clés privées), avec l'algorithme DES. Kerberos partage avec chaque client du réseau une clé secrète faisant office de preuve d'identité. | |||

Le principe de fonctionnement de Kerberos repose sur la notion de « tickets » : | |||

[[Fichier:KerberosSimple.svg|800px]] | |||

# Afin d'obtenir l'autorisation d'accès à un service, un utilisateur distant doit envoyer son identifiant au serveur d'authentification. | |||

# Le serveur d'authentification vérifie que l'identifiant existe et envoie un ticket initial au client distant, chiffré avec la clé associée au client. Le ticket initial contient : | |||

#* un clé de session, faisant office de mot de passe temporaire pour chiffrer les communications suivantes ; | |||

#* un ticket d'accès au service de délivrement de ticket. | |||

# Le client distant déchiffre le ticket initial avec sa clé et obtient ainsi un ticket et une clé de session. | |||

# Grâce à son ticket et sa clé de session, le client distant peut envoyer une requête chiffrée, afin de demander l'accès à un service. | |||

Par ailleurs, Kerberos propose un système d'authentification mutuelle permettant au client et au serveur de s'identifier réciproquement. | |||

L'authentification proposée par le serveur Kerberos a une durée limitée dans le temps, ce qui permet d'éviter à un pirate de continuer d'avoir accès aux ressources : on parle ainsi d'anti re-jeu. | |||

* Les comptes sont appelé '''principal''' pour kerberos. Ce peut être un utilisateur (ex: ''didier@DIDIER-LINUX.EU''), un hôte (ex: ''kerberos.didier-linux.eu@DIDIER-LINUX.EU''), un service (ex: ''http/kerberos.didier-linux.eu@DIDIER-LINUX.EU''), etc... | |||

* Un '''keytab''' (trousseau de clé) est un fichier où est encodé avec plusieurs algorithmes un ou plusieurs mots de passe. | |||

== Pré-requis == | == Pré-requis == | ||

| Ligne 6 : | Ligne 33 : | ||

== Installation du serveur == | == Installation du serveur == | ||

Installation | === Installation === | ||

<pre> | <pre> | ||

yum install krb5-server krb5-workstation | yum install krb5-server krb5-workstation | ||

</pre> | </pre> | ||

=== Configuration === | |||

{{Admon/tip|Rappel des conventions d'écriture| | {{Admon/tip|Rappel des conventions d'écriture| | ||

* le nom de domaine est en minuscule (didier. | * le nom de '''domaine''' est en minuscule (''didier.didier-linux.eu'') | ||

* le nom du royaume est en majuscule (DIDIER. | * le nom du '''royaume''' est en majuscule (''DIDIER.DIDIER-LINUX.EU'') | ||

}} | }} | ||

Remplacement du domaine example.com par le notre dans les fichiers de configuration. | |||

<pre> | <pre> | ||

sed -i -e 's/EXAMPLE.COM/DIDIER. | sed -i -e 's/EXAMPLE.COM/DIDIER.DIDIER-LINUX.EU/g' -e 's/example.com/didier.didier-linux.eu/g' /etc/krb5.conf | ||

sed -i -e 's/EXAMPLE.COM/DIDIER. | sed -i -e 's/EXAMPLE.COM/DIDIER.DIDIER-LINUX.EU/g' /var/kerberos/krb5kdc/kdc.conf | ||

sed -i -e 's/EXAMPLE.COM/DIDIER. | sed -i -e 's/EXAMPLE.COM/DIDIER.DIDIER-LINUX.EU/g' /var/kerberos/krb5kdc/kadm5.acl | ||

</pre> | </pre> | ||

{{Admon/file|<path>/etc/krb5.conf</path>| | |||

<syntaxhighlight lang="ini"> | <syntaxhighlight lang="ini"> | ||

[logging] | [logging] | ||

| Ligne 35 : | Ligne 63 : | ||

forwardable = true | forwardable = true | ||

rdns = false | rdns = false | ||

default_realm = DIDIER. | default_realm = DIDIER.DIDIER-LINUX.EU | ||

default_ccache_name = KEYRING:persistent:%{uid} | default_ccache_name = KEYRING:persistent:%{uid} | ||

[realms] | [realms] | ||

DIDIER. | DIDIER.DIDIER-LINUX.EU = { | ||

kdc = kerberos.didier. | kdc = kerberos.didier.didier-linux.eu | ||

admin_server = kerberos.didier. | admin_server = kerberos.didier.didier-linux.eu | ||

} | } | ||

[domain_realm] | [domain_realm] | ||

.didier. | .didier.didier-linux.eu = DIDIER.DIDIER-LINUX.EU | ||

didier. | didier.didier-linux.eu = DIDIER.DIDIER-LINUX.EU | ||

</syntaxhighlight> | </syntaxhighlight>}} | ||

{{Admon/file|<path>/var/kerberos/krb5kdc/kdc.conf</path>| | |||

<syntaxhighlight lang="ini"> | <syntaxhighlight lang="ini"> | ||

[kdcdefaults] | [kdcdefaults] | ||

kdc_ports = 88 | kdc_ports = 88 | ||

| Ligne 80 : | Ligne 84 : | ||

[realms] | [realms] | ||

DIDIER. | DIDIER.DIDIER-LINUX.EU = { | ||

master_key_type = aes256-cts | master_key_type = aes256-cts | ||

database_name = /var/kerberos/krb5kdc/principal | #database_name = /var/kerberos/krb5kdc/principal | ||

acl_file = /var/kerberos/krb5kdc/kadm5.acl | acl_file = /var/kerberos/krb5kdc/kadm5.acl | ||

dict_file = /usr/share/dict/words | dict_file = /usr/share/dict/words | ||

admin_keytab = /var/kerberos/krb5kdc/kadm5.keytab | admin_keytab = /var/kerberos/krb5kdc/kadm5.keytab | ||

supported_enctypes = aes256-cts:normal aes128-cts:normal des3-hmac-sha1:normal arcfour-hmac:normal camellia256-cts:normal camellia128-cts:normal des-hmac-sha1:normal des-cbc-md5:normal des-cbc-crc:normal | supported_enctypes = aes256-cts:normal aes128-cts:normal des3-hmac-sha1:normal arcfour-hmac:normal camellia256-cts:normal camellia128-cts:normal des-hmac-sha1:normal des-cbc-md5:normal des-cbc-crc:normal | ||

default_principal_flags = +preauth | #default_principal_flags = +preauth | ||

} | } | ||

</syntaxhighlight> | </syntaxhighlight>}} | ||

{{Admon/file|<path>/var/kerberos/krb5kdc/kadm5.acl</path>| | |||

<syntaxhighlight lang="ini"> | <syntaxhighlight lang="ini"> | ||

*/admin@DIDIER. | */admin@DIDIER.DIDIER-LINUX.EU * | ||

</syntaxhighlight> | </syntaxhighlight>}} | ||

Les droits d'administration sont fixés dans le fichier <path>/var/kerberos/krb5kdc/kadm5.acl</path> et sont sous la forme | |||

<pre>principal permissions [target_principal [restrictions] ]</pre> | |||

exemple | |||

<pre> | |||

*/admin@DIDIER.DIDIER-LINUX.EU * | |||

admin * | |||

</pre> | |||

Chaque champs peut avoir un joker ( astérisque *) | |||

* '''principal''': Il spécifie tout ou partie d'un nom du compte kerberos | |||

* '''permissions''': voir le tableau '''Permissions d'administration''' | |||

* '''target_principal''': paramètre optionnel. Il spécifie tout ou partie de domaine Kerberos | |||

* '''restrictions''': paramètre optionnel. C'est une chaine de caractère représentant les options. Les options possibles sont: | |||

** {+|-}flagname: l'option est forcée à la valeur indiquée. Les options admissibles ici sont les mêmes que les permissions préfixés du signe + ou - (voir le tableau ''Permissions d'administration'') | |||

** clearpolicy: la politique est forcé avec un paramètre vide (pas de politique) | |||

** policy ''pol'': la politique est forcé au paramètre ''pol'' | |||

** -{expire, pwexpire, maxlife, maxrenewlife} ''time'': l'option est forcée à la valeur indiquée. | |||

{|class="wikitable" | |||

|+ Permissions d'administration | |||

! Permission | |||

! Commentaire | |||

|- | |||

| '''a''' | |||

| [Dis]allows the addition of principals or policies | |||

|- | |||

| '''c''' | |||

| [Dis]allows the changing of passwords for principals | |||

|- | |||

| '''d''' | |||

| [Dis]allows the deletion of principals or policies | |||

|- | |||

| '''i''' | |||

| [Dis]allows inquiries about principals or policies | |||

|- | |||

| '''l''' | |||

| [Dis]allows the listing of principals or policies | |||

|- | |||

| '''m''' | |||

| [Dis]allows the modification of principals or policies | |||

|- | |||

| '''p''' | |||

| [Dis]allows the propagation of the principal database (used in Incremental database propagation) | |||

|- | |||

| '''s''' | |||

| [Dis]allows the explicit setting of the key for a principal | |||

|- | |||

| '''x''' | |||

| Short for admcil. All privileges | |||

|- | |||

| '''*''' | |||

| Same as x. | |||

|} | |||

=== Initialisation === | |||

On créer la base de données. Cette étape peut être très longue s'il n'y a pas assez d'entropie. Pour s'assurer qu'il y en ai assez, on peut lancer la commande @find / 1>/dev/null 2>&1@ dans un autre shell afin d'en générer. A la fin, la commande demande la futur mot de passe de la base (xk0un7mysx) | On créer la base de données. Cette étape peut être très longue s'il n'y a pas assez d'entropie. Pour s'assurer qu'il y en ai assez, on peut lancer la commande @find / 1>/dev/null 2>&1@ dans un autre shell afin d'en générer. A la fin, la commande demande la futur mot de passe de la base (xk0un7mysx) | ||

<pre> | <pre> | ||

| Ligne 115 : | Ligne 172 : | ||

</pre> | </pre> | ||

=== Tests === | |||

On va lister les principals déjà disponibles | On va lister les principals déjà disponibles | ||

<pre> | <pre> | ||

kadmin.local | kadmin.local | ||

Authenticating as principal root/admin@DIDIER. | Authenticating as principal root/admin@DIDIER.DIDIER-LINUX.EU with password. | ||

kadmin.local: listprincs | kadmin.local: listprincs | ||

K/M@DIDIER. | K/M@DIDIER.DIDIER-LINUX.EU | ||

kadmin/admin@DIDIER. | kadmin/admin@DIDIER.DIDIER-LINUX.EU | ||

kadmin/changepw@DIDIER. | kadmin/changepw@DIDIER.DIDIER-LINUX.EU | ||

kadmin/kerberos.didier. | kadmin/kerberos.didier.didier-linux.eu@DIDIER.DIDIER-LINUX.EU | ||

krbtgt/DIDIER. | krbtgt/DIDIER.DIDIER-LINUX.EU@DIDIER.DIDIER-LINUX.EU | ||

kadmin.local: exit | kadmin.local: exit | ||

</pre> | </pre> | ||

| Ligne 132 : | Ligne 190 : | ||

kadmin.local | kadmin.local | ||

kadmin.local: ank didier | kadmin.local: ank didier | ||

WARNING: no policy specified for didier@DIDIER. | WARNING: no policy specified for didier@DIDIER.DIDIER-LINUX.EU; defaulting to no policy | ||

Enter password for principal "didier@DIDIER. | Enter password for principal "didier@DIDIER.DIDIER-LINUX.EU": | ||

Re-enter password for principal "didier@DIDIER. | Re-enter password for principal "didier@DIDIER.DIDIER-LINUX.EU": | ||

Principal "didier@DIDIER. | Principal "didier@DIDIER.DIDIER-LINUX.EU" created. | ||

kadmin.local: exit | kadmin.local: exit | ||

</pre> | </pre> | ||

| Ligne 148 : | Ligne 206 : | ||

klist | klist | ||

Ticket cache: KEYRING:persistent:0:0 | Ticket cache: KEYRING:persistent:0:0 | ||

Default principal: didier@DIDIER. | Default principal: didier@DIDIER.DIDIER-LINUX.EU | ||

Valid starting Expires Service principal | Valid starting Expires Service principal | ||

25/02/2015 10:47:09 26/02/2015 10:47:06 krbtgt/DIDIER. | 25/02/2015 10:47:09 26/02/2015 10:47:06 krbtgt/DIDIER.DIDIER-LINUX.EU@DIDIER.DIDIER-LINUX.EU | ||

renew until 25/02/2015 10:47:09 | renew until 25/02/2015 10:47:09 | ||

</pre> | </pre> | ||

| Ligne 159 : | Ligne 217 : | ||

kadmin -p didier | kadmin -p didier | ||

Authenticating as principal didier with password. | Authenticating as principal didier with password. | ||

Password for didier@DIDIER. | Password for didier@DIDIER.DIDIER-LINUX.EU: | ||

kadmin: listprincs | kadmin: listprincs | ||

get_principals: Operation requires ``list'' privilege while retrieving list. | get_principals: Operation requires ``list'' privilege while retrieving list. | ||

kadmin: cpw didier | kadmin: cpw didier | ||

Enter password for principal "didier@DIDIER. | Enter password for principal "didier@DIDIER.DIDIER-LINUX.EU": | ||

Re-enter password for principal "didier@DIDIER. | Re-enter password for principal "didier@DIDIER.DIDIER-LINUX.EU": | ||

Password for "didier@DIDIER. | Password for "didier@DIDIER.DIDIER-LINUX.EU" changed. | ||

kadmin: exit | kadmin: exit | ||

</pre> | </pre> | ||

| Ligne 174 : | Ligne 232 : | ||

<pre> | <pre> | ||

kadmin.local | kadmin.local | ||

Authenticating as principal didier/admin@DIDIER. | Authenticating as principal didier/admin@DIDIER.DIDIER-LINUX.EU with password. | ||

kadmin.local: ank -randkey host/test.didier. | kadmin.local: ank -randkey host/test.didier.didier-linux.eu@DIDIER.DIDIER-LINUX.EU | ||

WARNING: no policy specified for host/test.didier. | WARNING: no policy specified for host/test.didier.didier-linux.eu@DIDIER.DIDIER-LINUX.EU; defaulting to no policy | ||

Principal "host/test.didier. | Principal "host/test.didier.didier-linux.eu@DIDIER.DIDIER-LINUX.EU" created. | ||

kadmin.local: ktadd -k /tmp/krb5.keytab host/test.didier. | kadmin.local: ktadd -k /tmp/krb5.keytab host/test.didier.didier-linux.eu | ||

Entry for principal host/test.didier. | Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type aes256-cts-hmac-sha1-96 added to keytab FILE:/tmp/krb5.keytab. | ||

Entry for principal host/test.didier. | Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type aes128-cts-hmac-sha1-96 added to keytab FILE:/tmp/krb5.keytab. | ||

Entry for principal host/test.didier. | Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type des3-cbc-sha1 added to keytab FILE:/tmp/krb5.keytab. | ||

Entry for principal host/test.didier. | Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type arcfour-hmac added to keytab FILE:/tmp/krb5.keytab. | ||

Entry for principal host/test.didier. | Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type camellia256-cts-cmac added to keytab FILE:/tmp/krb5.keytab. | ||

Entry for principal host/test.didier. | Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type camellia128-cts-cmac added to keytab FILE:/tmp/krb5.keytab. | ||

Entry for principal host/test.didier. | Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type des-hmac-sha1 added to keytab FILE:/tmp/krb5.keytab. | ||

Entry for principal host/test.didier. | Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type des-cbc-md5 added to keytab FILE:/tmp/krb5.keytab. | ||

kadmin.local: exit | kadmin.local: exit | ||

| Ligne 214 : | Ligne 272 : | ||

</pre> | </pre> | ||

=== Connexion locale ( | === Connexion locale (PAM) === | ||

Installation du <class>PAM</class> (Pluggable Authentication Modules) <class>Kerberos</class> et activation. | |||

<pre> | <pre> | ||

yum install pam_krb5 | yum install pam_krb5 | ||

| Ligne 222 : | Ligne 281 : | ||

=== Client SSH === | === Client SSH === | ||

Comme SSH utilise PAM par défaut, le paquet <package>pam_krb5</package> doit être [[#Connexion_locale_.28PAM.29|installé et activé]]. | |||

{{Admon/tip|Utilisateurs pouvant se connecter au serveur|Seul les utilisateurs ayant un '''principal Kerberos''' et ayant un '''compte utilisateur sur le serveur SSH''' peuvent se connecter en SSH avec la méthode ''gssapi-with-mic''.}} | |||

Il est possible de se [[Windows/Kerberos/Client|connecter en GSSAPI depuis un poste Windows]] | |||

==== Sur le serveur Kerberos ==== | |||

On créé un principal qui aura accès à tous les serveurs. Il n'y a pas de nom mieux choisi que '''root'''. | |||

# On créé le principal pour root<pre>kadmin.local -q "addprinc -randkey root"</pre> | |||

# On s'assure que le fichier d'export n'existe pas encore<pre>rm -f /tmp/root.keytab</pre> | |||

# On exporte ce principal<pre>kadmin.local -q "ktadd -k /tmp/root.keytab root"</pre> | |||

# On copie dans <path>/root</path> du '''client''' l'export du principal root. | |||

Pour chaque serveur SSH devant être géré par kerberos | |||

# On créé un principal <nowiki>host/<FQDN></nowiki><pre>kadmin.local -q "addprinc -randkey host/server.didier-linux.eu"</pre> | |||

# On s'assure que le fichier d'export n'existe pas encore<pre>rm -f /tmp/krb5.keytab</pre> | |||

# On exporte ce principal (et uniquement lui pour des raisons de sécurité)<pre>kadmin.local -q "ktadd -k /tmp/krb5.keytab host/server.didier-linux.eu"</pre> | |||

# On copie ce principal sur le '''serveur SSH'''<pre>scp /tmp/krb5.keytab server.didier-linux.eu:/etc/krb5.keytab</pre> | |||

# On copie le fichier de configuration Kerberos sur le serveur SSH<pre>scp /etc/krb5.conf server.didier-linux.eu:/etc/krb5.conf</pre> | |||

==== Sur le serveur SSH ==== | |||

* On lui spécifie explicitement le propriétaire/groupe de l'export du principal<pre>chown root:root /etc/krb5.keytab</pre> | |||

* On lui spécifie les droits associés<pre>chmod 600 /etc/krb5.keytab</pre> | |||

==== sur le client SSH ==== | |||

* On copie dans <path>/root</path> l'export du principal root. | |||

==== Test de connexion ==== | |||

Avant de le fixer dans le fichier /etc/ssh/ssh_config, on teste | Avant de le fixer dans le fichier /etc/ssh/ssh_config, on teste | ||

# On acquiert un jeton kerberos<pre>kinit -k -t /root/root.keytab root</pre> | |||

# On se connecte par ssh en forçant l'option ''GSSAPIAuthentication''<pre>ssh root@server.didier-linux.eu -o "GSSAPIAuthentication yes" -o "PasswordAuthentication no"</pre> | |||

# Si la connexion est un succès (sans mot de passe), on vérifie que le fichier <path>/etc/ssh/ssh_config</path> contient bien | |||

#* <pre>GSSAPIAuthentication yes</pre> | |||

#* <pre>GSSAPIDelegateCredentials yes</pre> | |||

==== Debug ==== | |||

# Vérification de la synchronisation de l'heure<pre>date && hwclock</pre> | |||

# Vérification des paramètres du fichier <path>/etc/ssh/sshd_config</path> | |||

#* <pre>GSSAPIAuthentication yes</pre> | |||

#* <pre>GSSAPIDelegateCredentials yes</pre> | |||

# Vérification DNS | |||

#* S'assurer que la résolution fonctionne correctement dans les deux sens<pre>getent hosts $(hostname) | awk '{print $1; exit}' | xargs getent hosts | awk '{print $2}'</pre> | |||

#* Vérification du fichier <path>/etc/hosts</path> sur le serveur SSH.<br>'''Il ne doit en aucun cas résoudre sur localhost'''.<br>Le premier nom d'hôte qui suit l'adresse IP (LAN/WAN) doit être le nom d'hôte pleinement qualifié, suivi du nom d'hôte simple.<br>Les alias (CNAME) ainsi que les noms d'hôte virtuels d'Apache peuvent être placé après. | |||

# Vérification des fichiers | |||

#* Vérification du fichier <path>/etc/krb5.conf</path> sur le serveur SSH | |||

#** Le contenu attendu (c.a.d identique à celui du serveur Kerberos) | |||

#** Le bon propriétaire et groupe<pre>chown root:root /etc/krb5.conf</pre> | |||

#** Les bons droits<pre>chmod 644 /etc/krb5.conf</pre> | |||

#* Vérification du fichier <path>/etc/krb5.keytab</path> sur le serveur SSH | |||

#** Le contenu attendu, avec le nom d'hôte pleinement qualifié correspondant (préfixé par ''host/'') et le bon lvno (le numéro d'export qui est incrémenté à chaque fois)<pre>klist -k /etc/krb5.keytab</pre> | |||

#** Le bon propriétaire et groupe<pre>chown root:root /etc/krb5.conf</pre> | |||

#** Les bons droits<pre>chmod 600 /etc/krb5.conf</pre> | |||

=== Authentification Apache === | === Authentification Apache === | ||

Installation d'apache, du module ssl et du module d'authentification kerberos pour apache | * Installation d'apache, du module ssl et du module d'authentification kerberos pour apache<pre>yum install httpd mod_ssl mod_auth_kerb</pre> | ||

<pre>yum install httpd mod_ssl mod_auth_kerb</pre> | * Ajout d'un principal pour apache (mot de passe aléatoire)<pre>kadmin.local -q "addprinc -randkey http/didier.didier-linux.eu</pre> | ||

* Export du principal dans un keytab<pre>kadmin.local -q "ktadd -k /etc/httpd/conf.d/http.keytab http/didier.didier-linux.eu"</pre> | |||

* Modification du propriétaire du keytab car apache doit pouvoir lire ce fichier<pre>chown apache /etc/httpd/conf.d/http.keytab</pre> | |||

* Vérification de la bonne configuration en obtenant un ticket kerberos manuellement<pre>kinit -k -t /etc/httpd/conf.d/http.keytab http/didier.didier-linux.eu</pre> | |||

* Destruction du ticket avant de redémarrer le service <app>httpd</app><pre>kdestroy</pre> | |||

Exemple de configuration apache | |||

<syntaxhighlight lang="apache"> | <syntaxhighlight lang="apache"> | ||

<Directory /var/www/html/kerb> | <Directory /var/www/html/kerb> | ||

SSLRequireSSL | SSLRequireSSL | ||

AuthType Kerberos | AuthType Kerberos | ||

AuthName "Kerberos | AuthName "Kerberos Authentication" | ||

KrbAuthRealms DIDIER. | KrbAuthRealms DIDIER.DIDIER-LINUX.EU | ||

Krb5Keytab /etc/httpd/conf.d/ | Krb5Keytab /etc/httpd/conf.d/http.keytab | ||

KrbServiceName http/didier.didier-linux.eu | |||

KrbMethodNegotiate Off | KrbMethodNegotiate Off | ||

KrbSaveCredentials Off | KrbSaveCredentials Off | ||

| Ligne 255 : | Ligne 361 : | ||

</Directory> | </Directory> | ||

</syntaxhighlight> | </syntaxhighlight> | ||

== Récapitulatif des outils d'utilisation et d'administration == | == Récapitulatif des outils d'utilisation et d'administration == | ||

| Ligne 272 : | Ligne 374 : | ||

* [https://access.redhat.com/documentation/en-US/Red_Hat_Enterprise_Linux/6/html/Managing_Smart_Cards/Using_Kerberos.html Documentation RedHat de l'installation du serveur] | * [https://access.redhat.com/documentation/en-US/Red_Hat_Enterprise_Linux/6/html/Managing_Smart_Cards/Using_Kerberos.html Documentation RedHat de l'installation du serveur] | ||

* [http://docstore.mik.ua/orelly/networking_2ndEd/ssh/ch11_04.htm Configuration du serveur SSH pour utiliser Kerberos] | * [http://docstore.mik.ua/orelly/networking_2ndEd/ssh/ch11_04.htm Configuration du serveur SSH pour utiliser Kerberos] | ||

* [http://unix.stackexchange.com/questions/90383/ssh-authentication-using-gssapi-keyex-or-gssapi-with-mic-publickey-not-permitte Debugging SSH authentication using gssapi-keyex or gssapi-with-mic] | |||

Dernière version du 18 avril 2015 à 16:09

Introduction

Le protocole Kerberos est issu du projet « Athena » du MIT, mené par Miller et Neuman. La version 5 du protocole Kerberos a été normalisée par l'IETF dans les RFC 1510 (septembre 1993) et 1964 (juin 1996). Le nom « Kerberos » provient provient de la mythologie grecque et correspond au nom du chien (en français « Cerbère ») protégeant l'accès aux portes d’Hadès.

L'objet de Kerberos est la mise en place de serveurs d'authentification (AS pour Authentication Server), permettant d'identifier des utilisateurs distants, et des serveurs de délivrement de tickets de service (TGS, pour Ticket Granting System), permettant de les autoriser à accéder à des services réseau. Les clients peuvent aussi bien être des utilisateurs que des machines. La plupart du temps, les deux types de services sont regroupés sur un même serveur, appelé Centre de Distribution des Clés (ou KDC, pour Key Distribution Center).

Fonctionnement

Le protocole Kerberos repose sur un système de cryptographie à base de clés secrètes (clés symétriques ou clés privées), avec l'algorithme DES. Kerberos partage avec chaque client du réseau une clé secrète faisant office de preuve d'identité.

Le principe de fonctionnement de Kerberos repose sur la notion de « tickets » :

- Afin d'obtenir l'autorisation d'accès à un service, un utilisateur distant doit envoyer son identifiant au serveur d'authentification.

- Le serveur d'authentification vérifie que l'identifiant existe et envoie un ticket initial au client distant, chiffré avec la clé associée au client. Le ticket initial contient :

- un clé de session, faisant office de mot de passe temporaire pour chiffrer les communications suivantes ;

- un ticket d'accès au service de délivrement de ticket.

- Le client distant déchiffre le ticket initial avec sa clé et obtient ainsi un ticket et une clé de session.

- Grâce à son ticket et sa clé de session, le client distant peut envoyer une requête chiffrée, afin de demander l'accès à un service.

Par ailleurs, Kerberos propose un système d'authentification mutuelle permettant au client et au serveur de s'identifier réciproquement.

L'authentification proposée par le serveur Kerberos a une durée limitée dans le temps, ce qui permet d'éviter à un pirate de continuer d'avoir accès aux ressources : on parle ainsi d'anti re-jeu.

- Les comptes sont appelé principal pour kerberos. Ce peut être un utilisateur (ex: didier@DIDIER-LINUX.EU), un hôte (ex: kerberos.didier-linux.eu@DIDIER-LINUX.EU), un service (ex: http/kerberos.didier-linux.eu@DIDIER-LINUX.EU), etc...

- Un keytab (trousseau de clé) est un fichier où est encodé avec plusieurs algorithmes un ou plusieurs mots de passe.

Pré-requis

- Les clients doivent avoir un nom d'hôte pleinement qualifié et resolvable via un serveur DNS ou via le fichier <path>/etc/hosts</path>

- Les heures doivent être synchronisées entre les serveurs (via <app>chronyd</app> ou <app>ntpd</app>)

Installation du serveur

Installation

yum install krb5-server krb5-workstation

Configuration

Remplacement du domaine example.com par le notre dans les fichiers de configuration.

sed -i -e 's/EXAMPLE.COM/DIDIER.DIDIER-LINUX.EU/g' -e 's/example.com/didier.didier-linux.eu/g' /etc/krb5.conf sed -i -e 's/EXAMPLE.COM/DIDIER.DIDIER-LINUX.EU/g' /var/kerberos/krb5kdc/kdc.conf sed -i -e 's/EXAMPLE.COM/DIDIER.DIDIER-LINUX.EU/g' /var/kerberos/krb5kdc/kadm5.acl

[logging]

default = FILE:/var/log/krb5libs.log

kdc = FILE:/var/log/krb5kdc.log

admin_server = FILE:/var/log/kadmind.log

[libdefaults]

dns_lookup_realm = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

rdns = false

default_realm = DIDIER.DIDIER-LINUX.EU

default_ccache_name = KEYRING:persistent:%{uid}

[realms]

DIDIER.DIDIER-LINUX.EU = {

kdc = kerberos.didier.didier-linux.eu

admin_server = kerberos.didier.didier-linux.eu

}

[domain_realm]

.didier.didier-linux.eu = DIDIER.DIDIER-LINUX.EU

didier.didier-linux.eu = DIDIER.DIDIER-LINUX.EU

[kdcdefaults]

kdc_ports = 88

kdc_tcp_ports = 88

[realms]

DIDIER.DIDIER-LINUX.EU = {

master_key_type = aes256-cts

#database_name = /var/kerberos/krb5kdc/principal

acl_file = /var/kerberos/krb5kdc/kadm5.acl

dict_file = /usr/share/dict/words

admin_keytab = /var/kerberos/krb5kdc/kadm5.keytab

supported_enctypes = aes256-cts:normal aes128-cts:normal des3-hmac-sha1:normal arcfour-hmac:normal camellia256-cts:normal camellia128-cts:normal des-hmac-sha1:normal des-cbc-md5:normal des-cbc-crc:normal

#default_principal_flags = +preauth

}

Les droits d'administration sont fixés dans le fichier <path>/var/kerberos/krb5kdc/kadm5.acl</path> et sont sous la forme

principal permissions [target_principal [restrictions] ]

exemple

*/admin@DIDIER.DIDIER-LINUX.EU * admin *

Chaque champs peut avoir un joker ( astérisque *)

- principal: Il spécifie tout ou partie d'un nom du compte kerberos

- permissions: voir le tableau Permissions d'administration

- target_principal: paramètre optionnel. Il spécifie tout ou partie de domaine Kerberos

- restrictions: paramètre optionnel. C'est une chaine de caractère représentant les options. Les options possibles sont:

- {+|-}flagname: l'option est forcée à la valeur indiquée. Les options admissibles ici sont les mêmes que les permissions préfixés du signe + ou - (voir le tableau Permissions d'administration)

- clearpolicy: la politique est forcé avec un paramètre vide (pas de politique)

- policy pol: la politique est forcé au paramètre pol

- -{expire, pwexpire, maxlife, maxrenewlife} time: l'option est forcée à la valeur indiquée.

| Permission | Commentaire |

|---|---|

| a | [Dis]allows the addition of principals or policies |

| c | [Dis]allows the changing of passwords for principals |

| d | [Dis]allows the deletion of principals or policies |

| i | [Dis]allows inquiries about principals or policies |

| l | [Dis]allows the listing of principals or policies |

| m | [Dis]allows the modification of principals or policies |

| p | [Dis]allows the propagation of the principal database (used in Incremental database propagation) |

| s | [Dis]allows the explicit setting of the key for a principal |

| x | Short for admcil. All privileges |

| * | Same as x. |

Initialisation

On créer la base de données. Cette étape peut être très longue s'il n'y a pas assez d'entropie. Pour s'assurer qu'il y en ai assez, on peut lancer la commande @find / 1>/dev/null 2>&1@ dans un autre shell afin d'en générer. A la fin, la commande demande la futur mot de passe de la base (xk0un7mysx)

kdb5_util create -s

On ouvre le firewall pour kerberos (port 88)

firewall-cmd --permanent --add-service=kerberos firewall-cmd --reload

On démarre les services

systemctl start krb5kdc systemctl start kadmin systemctl enable kadmin systemctl enable krb5kdc

Tests

On va lister les principals déjà disponibles

kadmin.local Authenticating as principal root/admin@DIDIER.DIDIER-LINUX.EU with password. kadmin.local: listprincs K/M@DIDIER.DIDIER-LINUX.EU kadmin/admin@DIDIER.DIDIER-LINUX.EU kadmin/changepw@DIDIER.DIDIER-LINUX.EU kadmin/kerberos.didier.didier-linux.eu@DIDIER.DIDIER-LINUX.EU krbtgt/DIDIER.DIDIER-LINUX.EU@DIDIER.DIDIER-LINUX.EU kadmin.local: exit

Puis ajouter un principal pour l'utilisateur didier

kadmin.local kadmin.local: ank didier WARNING: no policy specified for didier@DIDIER.DIDIER-LINUX.EU; defaulting to no policy Enter password for principal "didier@DIDIER.DIDIER-LINUX.EU": Re-enter password for principal "didier@DIDIER.DIDIER-LINUX.EU": Principal "didier@DIDIER.DIDIER-LINUX.EU" created. kadmin.local: exit

On vérifie que l'utilisateur didier peut acquérir un jeton kerberos. Si la commande ne renvoie rien, c'est que ça s'est bien passé.

kinit didier

On liste les jetons distribués

klist

Ticket cache: KEYRING:persistent:0:0

Default principal: didier@DIDIER.DIDIER-LINUX.EU

Valid starting Expires Service principal

25/02/2015 10:47:09 26/02/2015 10:47:06 krbtgt/DIDIER.DIDIER-LINUX.EU@DIDIER.DIDIER-LINUX.EU

renew until 25/02/2015 10:47:09

On vérifie que l'utilisateur didier ne peut que changer son mot de passe (politique par défaut)

kadmin -p didier Authenticating as principal didier with password. Password for didier@DIDIER.DIDIER-LINUX.EU: kadmin: listprincs get_principals: Operation requires ``list'' privilege while retrieving list. kadmin: cpw didier Enter password for principal "didier@DIDIER.DIDIER-LINUX.EU": Re-enter password for principal "didier@DIDIER.DIDIER-LINUX.EU": Password for "didier@DIDIER.DIDIER-LINUX.EU" changed. kadmin: exit

Pour chaque hôte devant être géré par Kerberos

- on ajoute un principal avec un mot de passe aléatoire

- on l'exporte dans un keytab local (celui-ci sera copié dans un deuxième temps sur l'hôte concerné)

kadmin.local Authenticating as principal didier/admin@DIDIER.DIDIER-LINUX.EU with password. kadmin.local: ank -randkey host/test.didier.didier-linux.eu@DIDIER.DIDIER-LINUX.EU WARNING: no policy specified for host/test.didier.didier-linux.eu@DIDIER.DIDIER-LINUX.EU; defaulting to no policy Principal "host/test.didier.didier-linux.eu@DIDIER.DIDIER-LINUX.EU" created. kadmin.local: ktadd -k /tmp/krb5.keytab host/test.didier.didier-linux.eu Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type aes256-cts-hmac-sha1-96 added to keytab FILE:/tmp/krb5.keytab. Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type aes128-cts-hmac-sha1-96 added to keytab FILE:/tmp/krb5.keytab. Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type des3-cbc-sha1 added to keytab FILE:/tmp/krb5.keytab. Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type arcfour-hmac added to keytab FILE:/tmp/krb5.keytab. Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type camellia256-cts-cmac added to keytab FILE:/tmp/krb5.keytab. Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type camellia128-cts-cmac added to keytab FILE:/tmp/krb5.keytab. Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type des-hmac-sha1 added to keytab FILE:/tmp/krb5.keytab. Entry for principal host/test.didier.didier-linux.eu with kvno 3, encryption type des-cbc-md5 added to keytab FILE:/tmp/krb5.keytab. kadmin.local: exit

On copie ensuite ce keytab local sur le client kerberos (serveur SSH, serveur web, etc...)

Installation sur les clients

On installe les outils kerberos

yum install krb5-workstation

On édite (ou on copie le fichier depuis le serveur) /etc/krb5.conf

On ajoute un utilisateur système didier

useradd -s /bin/bash -m didier passwd didier

On vérifie que l'utilisateur didier peut acquérir un jeton kerberos depuis ce client.

kinit didier

Connexion locale (PAM)

Installation du <class>PAM</class> (Pluggable Authentication Modules) <class>Kerberos</class> et activation.

yum install pam_krb5 authconfig --enablekrb5 --update

Client SSH

Comme SSH utilise PAM par défaut, le paquet <package>pam_krb5</package> doit être installé et activé.

Il est possible de se connecter en GSSAPI depuis un poste Windows

Sur le serveur Kerberos

On créé un principal qui aura accès à tous les serveurs. Il n'y a pas de nom mieux choisi que root.

- On créé le principal pour root

kadmin.local -q "addprinc -randkey root"

- On s'assure que le fichier d'export n'existe pas encore

rm -f /tmp/root.keytab

- On exporte ce principal

kadmin.local -q "ktadd -k /tmp/root.keytab root"

- On copie dans <path>/root</path> du client l'export du principal root.

Pour chaque serveur SSH devant être géré par kerberos

- On créé un principal host/<FQDN>

kadmin.local -q "addprinc -randkey host/server.didier-linux.eu"

- On s'assure que le fichier d'export n'existe pas encore

rm -f /tmp/krb5.keytab

- On exporte ce principal (et uniquement lui pour des raisons de sécurité)

kadmin.local -q "ktadd -k /tmp/krb5.keytab host/server.didier-linux.eu"

- On copie ce principal sur le serveur SSH

scp /tmp/krb5.keytab server.didier-linux.eu:/etc/krb5.keytab

- On copie le fichier de configuration Kerberos sur le serveur SSH

scp /etc/krb5.conf server.didier-linux.eu:/etc/krb5.conf

Sur le serveur SSH

- On lui spécifie explicitement le propriétaire/groupe de l'export du principal

chown root:root /etc/krb5.keytab

- On lui spécifie les droits associés

chmod 600 /etc/krb5.keytab

sur le client SSH

- On copie dans <path>/root</path> l'export du principal root.

Test de connexion

Avant de le fixer dans le fichier /etc/ssh/ssh_config, on teste

- On acquiert un jeton kerberos

kinit -k -t /root/root.keytab root

- On se connecte par ssh en forçant l'option GSSAPIAuthentication

ssh root@server.didier-linux.eu -o "GSSAPIAuthentication yes" -o "PasswordAuthentication no"

- Si la connexion est un succès (sans mot de passe), on vérifie que le fichier <path>/etc/ssh/ssh_config</path> contient bien

GSSAPIAuthentication yes

GSSAPIDelegateCredentials yes

Debug

- Vérification de la synchronisation de l'heure

date && hwclock

- Vérification des paramètres du fichier <path>/etc/ssh/sshd_config</path>

GSSAPIAuthentication yes

GSSAPIDelegateCredentials yes

- Vérification DNS

- S'assurer que la résolution fonctionne correctement dans les deux sens

getent hosts $(hostname) | awk '{print $1; exit}' | xargs getent hosts | awk '{print $2}' - Vérification du fichier <path>/etc/hosts</path> sur le serveur SSH.

Il ne doit en aucun cas résoudre sur localhost.

Le premier nom d'hôte qui suit l'adresse IP (LAN/WAN) doit être le nom d'hôte pleinement qualifié, suivi du nom d'hôte simple.

Les alias (CNAME) ainsi que les noms d'hôte virtuels d'Apache peuvent être placé après.

- S'assurer que la résolution fonctionne correctement dans les deux sens

- Vérification des fichiers

- Vérification du fichier <path>/etc/krb5.conf</path> sur le serveur SSH

- Le contenu attendu (c.a.d identique à celui du serveur Kerberos)

- Le bon propriétaire et groupe

chown root:root /etc/krb5.conf

- Les bons droits

chmod 644 /etc/krb5.conf

- Vérification du fichier <path>/etc/krb5.keytab</path> sur le serveur SSH

- Le contenu attendu, avec le nom d'hôte pleinement qualifié correspondant (préfixé par host/) et le bon lvno (le numéro d'export qui est incrémenté à chaque fois)

klist -k /etc/krb5.keytab

- Le bon propriétaire et groupe

chown root:root /etc/krb5.conf

- Les bons droits

chmod 600 /etc/krb5.conf

- Le contenu attendu, avec le nom d'hôte pleinement qualifié correspondant (préfixé par host/) et le bon lvno (le numéro d'export qui est incrémenté à chaque fois)

- Vérification du fichier <path>/etc/krb5.conf</path> sur le serveur SSH

Authentification Apache

- Installation d'apache, du module ssl et du module d'authentification kerberos pour apache

yum install httpd mod_ssl mod_auth_kerb

- Ajout d'un principal pour apache (mot de passe aléatoire)

kadmin.local -q "addprinc -randkey http/didier.didier-linux.eu

- Export du principal dans un keytab

kadmin.local -q "ktadd -k /etc/httpd/conf.d/http.keytab http/didier.didier-linux.eu"

- Modification du propriétaire du keytab car apache doit pouvoir lire ce fichier

chown apache /etc/httpd/conf.d/http.keytab

- Vérification de la bonne configuration en obtenant un ticket kerberos manuellement

kinit -k -t /etc/httpd/conf.d/http.keytab http/didier.didier-linux.eu

- Destruction du ticket avant de redémarrer le service <app>httpd</app>

kdestroy

Exemple de configuration apache

<Directory /var/www/html/kerb>

SSLRequireSSL

AuthType Kerberos

AuthName "Kerberos Authentication"

KrbAuthRealms DIDIER.DIDIER-LINUX.EU

Krb5Keytab /etc/httpd/conf.d/http.keytab

KrbServiceName http/didier.didier-linux.eu

KrbMethodNegotiate Off

KrbSaveCredentials Off

KrbVerifyKDC Off

Require valid-user

</Directory>

Récapitulatif des outils d'utilisation et d'administration

- kinit: Acquiert un nouveau jeton kerberos pour l'utilisateur passé en argument.

- kdestroy: Efface le jeton de l'utilisateur actif (le nom passé en argument à kinit)

- klist: Affiche la liste des jetons pour l'utilisateur actif

- kadmin: Commande d'administration de kerberos.